IT-Security Assessment

Umfassende Risikoanalyse & Priorisierung von Sicherheitsmaßnahmen

Mit unserem IT-Security Assessment erhältst du einen strukturierten Überblick über deine Sicherheitslage. Mit klarer Handlungsempfehlung für Technik und Management.

Für Unternehmen mit eigener IT

Nur ca. 6 Stunden Eigenaufwand benötigt

Inklusive Reporting für Technik & Management

Abschluss mit klaren Prioritäten und Handlungsempfehlungen

Erkenne was wirklich zählt bevor du Ressourcen bindest

Maßnahmen gibt es viele, die Richtigen in der richtigen Reihenfolge eher selten. Das Assessment zeigt dir, wo die größten Schwachstellen liegen, welche zuerst behoben werden sollten und wie du dabei vorgehst.

Vom Status quo zur klaren Roadmap

Viele Unternehmen haben bereits Tools, Maßnahmen und Audits im Einsatz, aber keine echte Klarheit. Unser Assessment hilft dir, die Lücken zu erkennen, Prioritäten zu setzen und gezielt zu handeln - ohne den Blick fürs Wesentliche zu verlieren.

Mit Fokus auf die kritischen Haupteinfallstore

Viele Unternehmen haben bereits Tools, Maßnahmen und Audits im Einsatz, aber keine echte Klarheit. Unser Assessment hilft dir, die Lücken zu erkennen, Prioritäten zu setzen und gezielt zu handeln - ohne den Blick fürs Wesentliche zu verlieren.

Phishing-Mails gelangen ungefiltert in Postfächer

Gefälschte Absender (Spoofing) werden nicht erkannt

Malware wird über Anhänge oder Links eingeschleust

E-Mail-Verschlüsselung fehlt oder ist fehlerhaft

Laterale Bewegung im Netzwerk bleibt unbemerkt

Zugriffe zwischen Systemen sind unkontrolliert möglich

Gäste oder IoT-Geräte befinden sich im selben Netz wie Produktionssysteme

Fehlende Netzwerkanalyse erschwert Angriffserkennung

Infizierte Geräte bringen Schadsoftware ins Netzwerk

Fehlende Verschlüsselung bei Diebstahl oder Verlust

Unkontrollierter Zugriff auf Unternehmensdaten

Ungepatchte Endgeräte mit bekannten Schwachstellen

Veraltete oder zu offene Regelwerke lassen Angriffe zu

Fehlende Logging- und Alarmierungsfunktionen

Schwachstellen werden über offene Ports ausgenutzt

Firewall-Updates fehlen oder greifen nicht

Nutzer landen auf gefälschten Webseiten (z. B. Banking, M365)

Malware wird über manipulierte Links verteilt

DNS-Anfragen können mitgelesen oder umgeleitet werden

Fehlkonfiguration öffnet Einfallstore ins Netz

Externe Systeme sind ungeschützt im Internet erreichbar

Veraltete oder unsichere Dienste laufen auf dem Server

Zugriffe auf sensible Serverdaten sind nicht ausreichend protokolliert

Schwachstellen bleiben über längere Zeit unentdeckt

Backups sind durch Ransomware mitverschlüsselt

Daten können nicht oder nur unvollständig wiederhergestellt werden

Unbefugter Zugriff auf Sicherungen bleibt unbemerkt

Kein Nachweis über funktionierende Wiederherstellung im Ernstfall

Ein kompromittierter Account erhält Domänenrechte

Fehlende Kontrolle über privilegierte Rollen

Unklare Zuständigkeiten für Gruppen und Rechte

Passwörter oder Hashes werden ausgelesen

Kompromittierte Zugangsdaten ermöglichen unbefugten Zugriff

Rechte werden zu weit oder unkontrolliert vergeben

Fehlende 2-Faktor-Authentifizierung bei kritischen Accounts

Verwaiste Konten bleiben aktiv

Zuständigkeiten sind unklar oder nicht dokumentiert

Reaktionen auf Vorfälle sind nicht eingeübt

Fehlende Schulung im Umgang mit IT-Risiken

Richtlinien existieren nur auf dem Papier

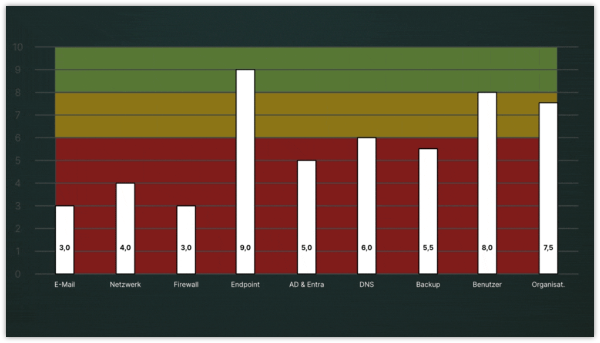

Deine drei stärksten Hebel im Assessment

Kollaboriere in unserem SecurityHub

Behalte alle Sicherheitsfragen und Aufgaben an einem Ort im Blick. Dein IT-Team arbeitet direkt in einer zentralen Oberfläche – ohne Excel-Chaos, ohne Tool-Hopping.

Nutze den Technischen Bericht als Nachschlagewerk

Du erhältst eine klare, technische Auswertung mit fundierten Empfehlungen. Ideal zur Umsetzung in der IT, als Prüfgrundlage für Audits und zur Dokumentation.

Bilde eine Verständnisebene durch unser Management Reporting

Wir übernehmen den Report und stellen managementgerecht dar, wo ihr steht. Du bekommst die Rückendeckung, die du brauchst, ohne intern kämpfen zu müssen.

* Nicht alle Karten gehören auf den Tisch – schon gar nicht in einer öffentlichen Übersicht. Welche Tools, Verfahren und Integrationen wir konkret einsetzen, besprechen wir gerne persönlich und im geschützten Rahmen.

Sicher navigieren mit unserem IT-Security Assessment

Ob als erste Standortbestimmung oder gezielte Vorbereitung auf die nächsten Schritte, unser Assessment liefert dir Klarheit, Prioritäten und Handlungssicherheit. Lass uns gemeinsam herausfinden, wo du stehst und was jetzt sinnvoll ist.

Häufige Fragen zum IT-Security Assessment

Ein IT‑Security‑Assessment ist eine systematische Bewertung eurer IT‑Sicherheit – inklusive Systeme, Prozesse und Richtlinien. Ziel: Schwachstellen entdecken, Risiken priorisieren, Steuerungsmöglichkeiten aufzeigen und eine belastbare Dokumentation liefern.

Nicht zwingend. Bestehende Maßnahmen können integriert werden. Viel wichtiger: ein klarer Überblick und eine priorisierte Roadmap. Das Assessment ergänzt, ersetzt nicht.

Der interne Aufwand ist bewusst gering: üblicherweise benötigen wir ca. 6 – 8 Stunden Koordination und Fragestellungen mit eurem IT‑Team. Den Rest übernehmen wir.

Ideal für mittelständische Unternehmen mit eigener IT‑Abteilung. In der Regel arbeiten wir mit Unternehmen ab 200 Mitarbeitern zusammen. Hierbei erweist sich das Assessment besonders wertvoll bei Compliance‑Anforderungen und Budgetbedarf, als belastbare Entscheidungsgrundlage.

Ja. Ein Assessment hat breitere Abdeckung – bewertet Infrastruktur, Prozesse und Organisation angemessen. Pen‑Tests fokussieren tiefergehende Verwundbarkeitsszenarien, und Audits oft nur Compliance‑Checks.

Nein – und das ist bewusst so. Details zu eingesetzten Tools, Verfahren oder Integrationen stellen wir nur im persönlichen Gespräch dar.

Der Check ist eine schnelle Außenanalyse. Das Assessment ist deutlich tiefer: inklusive Prozessanalyse, organisatorischem Kontext und strategischer Priorisierung.