IT-Security Implementation

Planung, Konzeption und Umsetzung individueller Sicherheitskonzepte

Mit unserem Implementierungsangebot überführen wir Assessment-Ergebnisse in wirksame Maßnahmen – priorisiert, auditfähig dokumentiert und sauber integriert mit dem vorhanden Team.

Für Unternehmen mit eigener IT

Überführen deiner Sicherheitsanforderungen in wirksame Maßnahmen

Begleitet durch erfahrene IT-Security Spezialisten

Ausgerichtet auf langfristige Kooperation und Unterstützung

Bringe die Umsetzung mit dem richtigen Partner voran

Die Risiken sind klar, die Prioriäten eindeutig – jetzt zählt Umsetzung. Wir schaffen Entlastung, Transparenz und Geschwindigkeit: Welche Maßnahme wann, mit welchem Aufwand, welcher Wirkung.

So läuft die Implementation ab

Viele Unternehmen haben bereits Tools, Maßnahmen und Audits im Einsatz, aber keine echte Klarheit. Unser Assessment hilft dir, die Lücken zu erkennen, Prioritäten zu setzen und gezielt zu handeln - ohne den Blick fürs Wesentliche zu verlieren.

Gezielt umsetzen, was Wirkung zeigt

Auf Basis von Assessment-Ergebnisse setzen wir priorisierte Maßnahmenpakete um – strukturiert, dokumentiert und testbar.

Jedes Paket wird in sich abgeschlossen, bevor das nächste startet.

Schutzmechanismen für Absender-Authentifizierung etablieren

Sicherheitsrichtlinien für eingehende und ausgehende E-Mails umsetzen

Verschlüsselungslösungen in den Arbeitsalltag integrieren

Security Awareness im Umgang mit E-Mails stärken

Netzwerksegmentierung zur Risikominimierung umsetzen

Zugriffskontrollen für interne und externe Verbindungen einführen

Sicherheitsrichtlinien für Datenverkehr definieren und anwenden

Fehlende Netzwerkanalyse erschwert Angriffserkennung

Sicherheitsrichtlinien für Endgeräte definieren und umsetzen

Schutzsoftware zentral verwalten und aktuell halten

Gerätekonfigurationen regelmäßig prüfen und anpassen

Zugriff auf sensible Daten über Endgeräte absichern

Firewall-Regeln prüfen und optimieren

Unrelevante oder veraltete Dienste und Ports schließen

Sicherheitsrichtlinien für ein- und ausgehenden Verkehr umsetzen

Protokollierung und Auswertung aktivieren

DNSSEC und andere Schutzmechanismen aktivieren

Richtlinien für DNS-Zugriffe definieren und durchsetzen

Überwachung auf verdächtige Änderungen etablieren

DNS-Dienste gegen Missbrauch absichern

Sicherheitsrichtlinien für Server-Betriebssysteme umsetzen

Regelmäßige Updates und Patches einspielen

Zugriffe und Berechtigungen gezielt steuern

Offene Schnittstellen absichern oder deaktivieren

Strukturierte Backup- und Restore-Prozesse etablieren

Sicherungskopien vor Manipulation und Zugriff schützen

Regelmäßige Wiederherstellungstests durchführen

Speicherorte und Medien nach Sicherheitsanforderungen auswählen

Mehrstufige Authentifizierung verpflichtend einführen

Rollen- und Rechtevergabe regelmäßig überprüfen

Sicherheitsrichtlinien für privilegierte Konten umsetzen

Passwörter oder Hashes werden ausgelesen

Sicherheitsrichtlinien für Benutzerkonten einführen

Passwort- und Authentifizierungsvorgaben umsetzen

Zugriff auf Systeme und Daten nach Bedarf steuern

Sensibilisierung für den sicheren Umgang mit IT-Ressourcen fördern

Rollen- und Verantwortlichkeitskonzepte festlegen

Sicherheitsrichtlinien und -verfahren dokumentieren

Prozesse für Incident-Handling etablieren

Regelmäßige Überprüfung und Anpassung organisatorischer Maßnahmen durchführen

Das Fundament deiner Umsetzung

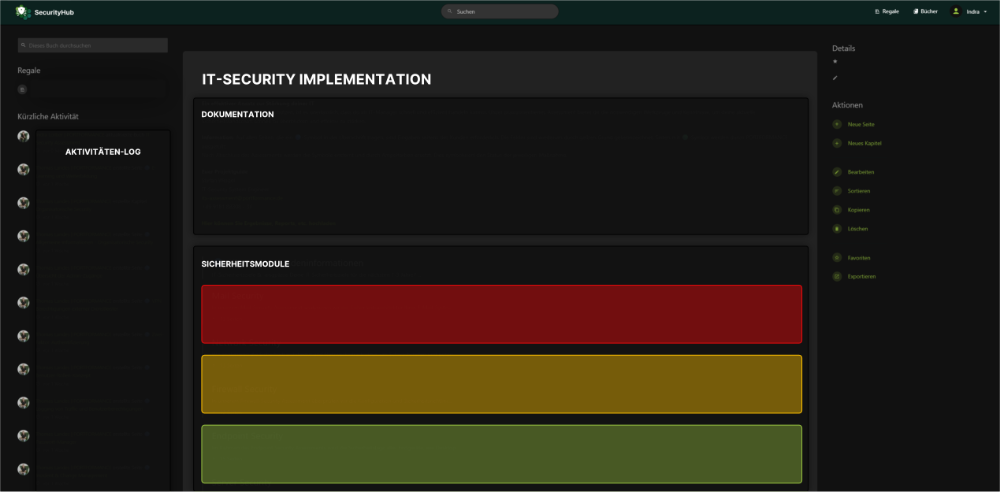

Kollaboriere in unserem SecurityHub

Behalte alle Umsetzungsschritte und offenen Punkte an einem Ort im Blick. Dein IT-Team und unsere Spezialisten arbeiten direkt in einer gemeinsamen Oberfläche.

Plane einfacher mit klarer Aufwand- und Nutzenübersicht

Mit Experten an deiner Seite und strukturierten Vorlagen: Aufwand, Kosten und Nutzen jeder Maßnahme auf einen Blick – fundiert und entscheidungsreif.

Halte den Fortschritt im Blick mit unseren Projektplänen

Sieh jederzeit, was umgesetzt ist, was ansteht und welche Abhängigkeiten zu beachten sind – für planbare Sicherheit ohne Überraschungen.

* Auch hier gilt: Nicht alle Karten gehören auf den Tisch – schon gar nicht in einer öffentlichen Übersicht. Welche Tools, Verfahren und Integrationen wir konkret einsetzen, besprechen wir gerne persönlich und im geschützten Rahmen.

Sicher umsetzen mit unserer IT-Security Implementation

Wir setzen priorisierte Sicherheitsmaßnahmen strukturiert um – getestet, dokumentiert und betriebssicher. Lass und den Scope und die Reihenfolge klären, damit die Wirkung schnell im Alltag ankommt.

Häufige Fragen zur IT-Security Implementation

Um die gezielte Umsetzung priorisierter Sicherheitsmaßnahmen in Technik, Prozessen und Organisation – mit klaren Ergebnissen (z. B. Control‑Abdeckung, reduzierte Angriffsfläche, dokumentierter Betrieb).

Verantwortliche Rollen (Sponsor, IT‑Owner, Informationssicherheit/ISB).

Geklärter Scope und Zielbild; grobe Schutzbedarfe.

Change‑Prozess inkl. Wartungsfenster und Kommunikationswegen.

Zugriff auf relevante Systeme/Umgebungen (Test/Prod).

Scope folgt Risiko und Wirkung. Out‑of‑Scope wird schriftlich fixiert (Systeme, Standorte, Datenklassen). Änderungen laufen über Change‑/Scope‑Requests mit Aufwand, Risiko und Terminwirkung.

Auftraggeber/C‑Level: Prioritäten, Budget, Freigaben.

IT‑Leitung/Owner: Fachliche Steuerung, Ressourcen, Change‑Freigaben.

Security/ISB: Richtlinien, Compliance‑Abgleich, Evidence.

Projektteam (extern/intern): Design, Umsetzung, Tests, Doku, Wissenstransfer.

Jede Änderung mit Wartungsfenster, Rückfallplan (Rollback), Kommunikationsplan (IT/Stakeholder) und, falls vorhanden, CAB‑Freigabe. Kritische Schritte: Pilot vor Rollout, Back‑out‑Kriterien definiert.

Entscheidung nach Wirkung, Integrationsfähigkeit, Betriebskosten und Compliance‑Fit. Bewertungsmatrix, PoC/Pilot, TCO‑Betrachtung; bestehende Verträge/Tools werden berücksichtigt (keine Tool‑Sammlung ohne Nutzen).

Controls werden auf relevante Anforderungen gemappt; erforderliche Evidence (Konfig, Logs, Protokolle) wird während der Umsetzung erzeugt. Bei neuen Verarbeitungen: DPIA/DSFA‑Check und Datenfluss‑Doku.

Typisch: Festpreis für klar abgegrenzte Pakete oder Zeit & Material bei variabler Tiefe. Lizenzen/Cloud‑Ressourcen separat. Transparenz über Annahmen, Abhängigkeiten und Risiken inklusive.

Abhängig von Scope/Reifegrad. Gute Praxis: Pilot 2–6 Wochen, Rollout in Wellen, Handover und optional Hypercare 4–12 Wochen. Entscheidend sind Ressourcen, Change‑Fenster und Abhängigkeiten.